Assalti e assedi invisibili stringono quotidianamente l’Italia in un cerchio difensivo attorno alle infrastrutture strategiche della sicurezza nazionale e delle telecomunicazioni ed agli snodi energetici, sanitari, industriali e dei trasporti. È una cyber war occulta, pervasiva e globale, che si combatte su tutte le latitudini della rete e negli abissi del deep web, la parte profonda di Internet non indicizzata dai comuni motori di ricerca.

E’ una tempesta esponenziale senza tempo e senza luogo di attacchi ossessivi, per insinuarsi nelle reti informatiche e carpire dati, mail, foto, filmati, informazioni sensibili, segreti militari, scientifici e industriali, brevetti, programmazioni e pianificazioni di ogni settore. “E’ essenziale che la cybersicurezza sia posta al centro del dibattito politico, sociale ed economico per affrontare le conseguenze derivanti dalla digitalizzazione dei comportamenti criminali, sempre più spesso transnazionali” evidenzia Annita Sciacovelli, docente di Diritto dell’Unione Europea all’Università Aldo Moro di Bari ed esperta di cybersecurity.

Attuale livello di cybersicurezza in Italia?

Occorre premettere che la cybersecurity a livello nazionale è la combinazione di vari aspetti che si intrecciano con la politica di sicurezza digitale perseguita dall’Unione europea e con le strategie degli altri Stati presenti nell’arena digitale, si pensi, agli Stati Uniti, Israele, Cina, Russia e Iran, per citarne qualcuno. Ricordiamo che alcuni di questi Paesi sono portatori di interessi anche illeciti, come nel caso del cyber spionaggio industriale. Dal punto di vista italiano, il varo della nuova Agenzia per la cybersicurezza nazionale , una scelta fondamentale del Sottosegretario di Stato alla Sicurezza Nazionale Franco Gabrielli per proteggere la sovranità digitale, nella sua duplice declinazione pubblica e privata, costituisce l’unica risposta possibile a fronte dell’esponenziale incremento di attacchi cyber, che ha colto di sorpresa tutti gli stakeholders della civiltà digitale in Italia e non solo. Il ransomware ai danni della Regione Lazio dimostra l’indifferibilità di un Ente che prevenga e gestisca in modo tecnico le azioni criminali cibernetiche rivolte contro infrastrutture (critiche, difensive o meno sofisticate) e che comportano significative perdite (dirette e indirette) per l’economia digitale e reale. Ciò impone l’elaborazione tempestiva della già prevista Strategia nazionale per la cybersicurezza che sarà sviluppata dal Comitato interministeriale per la cybersicurezza (CIC).

Obiettivi prioritari ?

Fondamentalmente incentrati sulla individuazione delle criticità nazionali nel cyberspazio, delle minacce cibernetiche sia criminali sia politiche, ovvero capaci di influenzare il processo democratico, e dei principî di dispiegamento della cyber force. Tutto ciò necessita dello sviluppo indifferibile di una sovranità e di una leadership tecnologica per migliorare le nostre capacità operative e di resilienza, specie nei settori critici pubblici e privati quali la sanità, l’energia, i trasporti, i data center e altre infrastrutture che erogano servizi essenziali. La strada da percorrere è ancora lunga, ma ci stiamo attrezzando al meglio per completare il nostro scudo…digitale.

Che ruolo gioca l’Unione europea nel garantire la cybersecurity nazionale?

In questo settore l’Unione europea svolge un ruolo fondamentale di stimolo e coesione. Nel dicembre 2020 la Commissione europea ha pubblicato la Strategia europea per la cibersicurezza da implementare nell’Unione e in ogni Stato membro onde elevare il livello comune di protezione di tutto il settore informatico. Obiettivo dell’UE è la costruzione di una capacità operativa europea per prevenire e reprimere gli attacchi informatici che sono condotti verso infrastrutture critiche e/o le supply chain attraverso la stretta cooperazione di ogni Stato membro con l’Agenzia europea per la cybersicurezza (Enisa) e con il futuro Centro di competenza cyber dell’UE di Bucarest. Quest’ultimo fungerà da hub di ricerca e di gestione dei fondi di finanziamento europei per lo sviluppo delle capacità informatiche degli stati membri. Per l’UE è fondamentale che le strategie di cybersicurezza statali siano sincronizzate e coordinate: uno dei compiti che saranno assegnati alla nostra Agenzia.

Di recente ha pubblicato alcuni post sulle minacce informatiche provenienti dalla Cina. Quali le differenze tra i cyber attacchi cinesi e quelli russi?

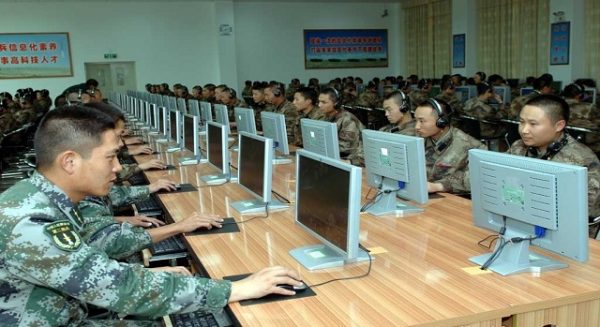

Sia la Russia sia la Cina sono superpotenze informatiche che hanno sviluppato strategie complesse e che dispongono di significative capacità offensive. Tuttavia, esse perseguono distinte finalità nei confronti dell’Europa. La Russia usa il cyberspazio come strumento per realizzare i suoi obiettivi geopolitici di rivalità con la Nato e di contrasto alla politica estera europea, si pensi al caso dell’Ucraina. Putin cerca di raggiungere questo obiettivo sia influenzando il processo democratico degli Stati membri sia consentendo che gruppi criminali lancino attacchi ransomware dal proprio territorio contro aziende europee. È una situazione vantaggiosa per entrambi perché la Russia ottiene i suoi obiettivi politici danneggiando le imprese, e i gruppi criminali ottengono il riscatto. Dobbiamo ricordare che la Federazione Russa ha già dimostrato di disporre di queste capacità in Estonia, Georgia e Ucraina. La Cina, invece, ha obiettivi per così dire più “modesti” nei confronti dell’Europa: le sue attività sono concentrate sul cyber spionaggio industriale per ottenere vantaggi e superiorità economica e tecnologica sull’Occidente e più specificamente sugli Stati Uniti. Di recente, un rapporto FireEye ha tracciato una cybergang di spionaggio cinese (UNC215) attiva dal 2019 e che era dedita a esfiltrare dati dal Governo israeliano e da altri enti di ricerca pubblici e privati nel settore tecnologico, delle telecomunicazioni, delle difesa e della finanza.

Terrorismo e cybersecurity: quanto ha inciso la pandemia sull’apparente ripiegamento delle attività delle cellule terroristiche?

Ben poco, purtroppo. Nel giugno 2021 l’Europol ha pubblicato un rapporto sulla situazione e sull’andamento del terrorismo nell’UE e ha accertato una maggiore diffusione online di ideologie estremiste e violente durante la pandemia. L’incitamento del terrorismo sulle piattaforme digitali rappresenta il principale strumento dell’ISIS per raggiungere i suoi sostenitori in Europa e per spingerli a perpetrare attacchi. L’Isis ha anche creato un Cyber Califfato nel tentativo di unificare le fazioni degli estremisti islamici attivi nella dimensione virtuale. Si tratta del braccio digitale del Daesh che continuamente conduce attacchi informatici. Parte del suo lavoro è dedicato al proselitismo di potenziali terroristi incoraggiandoli ad unirsi alla Jihad, sia che si tratti di cyber jihad sia di attacchi nel mondo reale.Il rapporto si riferisce anche e sopratutto all’incremento del fenomeno degli attori solitari (o “lupi solitari”) che sono influenzati dall’ideologia violenta ed estrema nel mondo virtuale, e che compiono attività terroristiche nello spazio fisico ma senza supporto logistico o operativo di un’infrastruttura organizzativa tradizionale.

Come identificare i lupi solitari dormienti?

Identificare e fermare i lupi solitari è un lavoro complesso anche per le difficoltà che incontrano i responsabili delle agenzie di sicurezza nel raccogliere informazioni e prevenire gli attacchi. Il problema può essere risolto avvalendosi di strumenti tecnologici avanzati in primo luogo, raccogliendo le informazioni sui potenziali terroristi da varie fonti, inclusi i social media e altri indicatori del cyberspazio. Sappiamo che i terroristi socializzano nelle virtual communities le quali possono fornire loro un supporto tattico e logistico. Il monitoraggio, l’analisi e la classificazione di queste informazioni con l’ausilio dell’intelligenza artificiale consente di generare algoritmi in grado di fornire un elenco di individui potenziali aggressori ad alto rischio. L’impiego di tecnologie basate sulla sorveglianza di massa, che consentono la raccolta di big data e metadati, sollevano alcune importanti questioni etico-legali che devono essere affrontate necessariamente alla luce di un equo bilanciamento tra il diritto alla tutela della vita privata, disciplinato, tra l’altro, dall’art. 8 della Convenzione europea dei diritti dell’uomo, e altri diritti umani fondamentali, non da ultimo quello che potremmo (forse) definire un diritto alla sicurezza della vita umana.